กลับมาโด่งดังอีกรอบกับไวรัสเรียกค่าไถ่ คราวนี้มีโรงพยาบาลแถวภาคกลางโดน Ransomware ป่วนทั้งระบบ ทำให้ฐานข้อมูลผู้ป่วย และระบบเบิกจ่ายไม่สามารถใช้งานได้ เรียกว่าถูกล็อกดาวน์ระบบคอมพิวเตอร์กันเลยทีเดียว ผมจึงขอใช้โอกาสนี้เป็นสัญญาณเตือนภัย เพื่อตรวจสอบเครื่องคอมพิวเตอร์ที่เราใช้งานอยู่ว่าปลอดภัยดีอยู่หรือไม่? ยังไม่ชัดเจนว่าไวรัสที่โจมตีโรงพยาบาลดังกล่าว คือไวรัสอะไร? และใช้วิธีแบบไหนในการโจมตี? แต่หากย้อนกลับไป 2-3 ปีก่อนไวรัสที่โด่งดังมากคือ ไวรัส WannaCry ซึ่งเคยโจมตีโรงพยาบาลเอกชนแห่งหนึ่งในประเทศอังกฤษแล้วเรียกค่าไถ่แบบเดียวกันนี้

หลักการแพร่กระจายของไวรัสตัวนี้อาศัยช่องโหว่ของการสื่อสารที่เรียกว่า SMBv1 ซึ่งไมโครซอฟต์ได้พัฒนาโปรโตคอลนี้ขึ้นมาใช้งานกับ Windows 95/XP และในวินโดวส์เวอร์ชันหลังๆถูกพัฒนาไปใช้เป็น SMBv2 และ SMBv3 ส่วนใหญ่แล้วเครื่องคอมพิวเตอร์หรือโน้ตบุ๊กที่เราใช้งานติดตั้งวินโดวส์มากับเครื่องเลย โดยทางร้านจะอำนวยความสะดวกในการตั้งค่าพื้นฐานต่างๆให้ แล้วทีนี้เราจะรู้ได้อย่างไร ว่าเจ้าโปรโตคอล SMBv1 นี้เปิดหรือปิดการใช้งานอยู่? และข้อควรระวังอย่างยิ่ง! ผมเพิ่งติดตั้ง Windows 10 Version 1903 ตรวจสอบพบว่าโปรโตคอล SMBv1 นี้เปิดการใช้งานอยู่ ทำให้เครื่องพีซีที่ติดตั้ง Windows 10 รุ่นดังกล่าวมีความเสียงที่จะติดไวรัสตัวนี้ได้ หากผู้ใช้งานไม่ตรวจสอบให้ดี

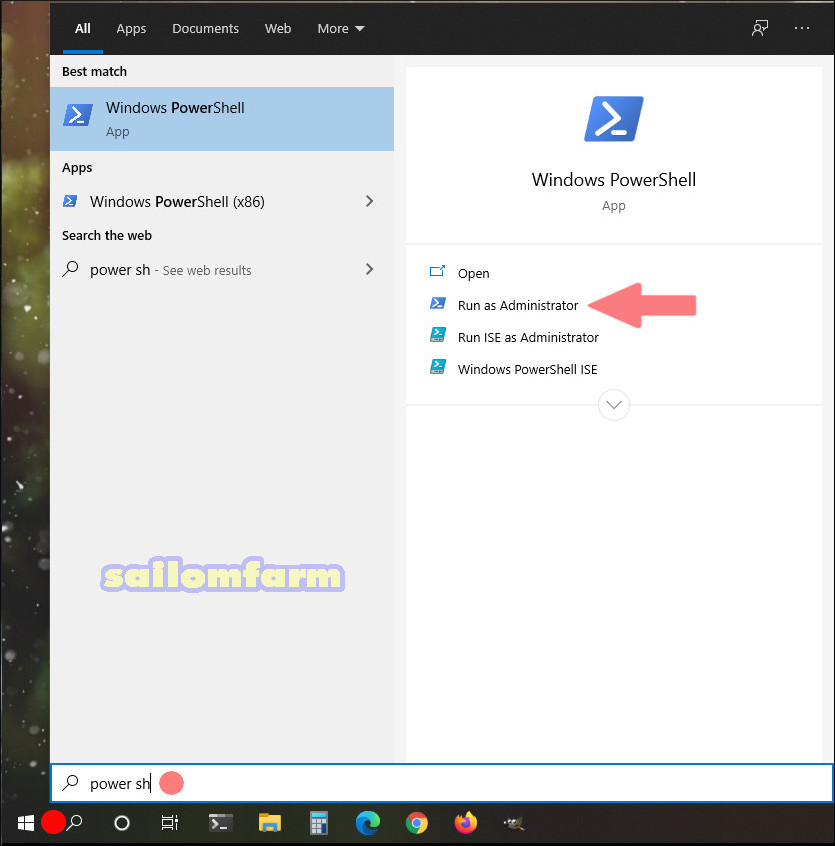

สำหรับ Windows 8.1 และ Windows 10 สามารถเรียกดูว่าโปรโตคอล SMBv1 เปิดหรือปิดอยู่ได้ โดยการค้นหาโปรแกรม Window PowerShell จากนั้นเลือก Run as Administrator จะมีหน้าต่าง User Account Control เปิดขึ้นมาให้ตอบ Yes

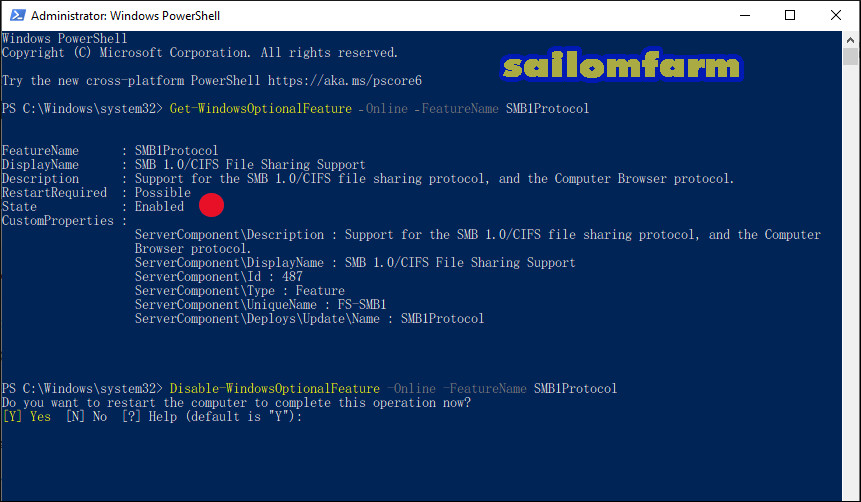

ป้อนคำสั่งต่อไปนี้บน Windows PowerShell โดยเลื่อนเม้าส์ชี้ที่คำสั่งแล้วเลือก Copy ทางด้านขวามือ และนำไป Past (คลิกขวา) ลงในโปรแกรม Windows PowerShell

Get-WindowsOptionalFeature –Online –FeatureName SMB1Protocolจากนั้นดูผลลัพธ์ที่บรรทัด State : หากมีค่าเป็น Disabled หมายถึงโปรโตคอล SMBv1 ถูกปิดการใช้งาน หากมีค่าเป็น Enabled คือเปิดการใช้งานอยู่ให้ปิดเสีย สำหรับคำสั่งปิดการใช้งาน SMBv1 คือ

Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocolหลังจากวินโดวส์ปิดการใช้งาน SMBv1 เรียบร้อยก็จะถามว่าต้องการรีสตาร์ทเครื่องพีซีหรือไม่?

เท่านี้เครื่องคอมพิวเตอร์ของท่านก็จะปลอดภัยจากการโจมตีของไวรัส WannaCry ผ่านเครือข่ายโปรโตคอล SMBv1 แล้ว แต่ก็ต้องระมัดระวังไวรัสเข้าช่องทางอื่นด้วย เช่น ไฟล์แนบในอีเมล และแฟลชไดรฟ์ เพราะไวรัสสามารถแทรกซึมเข้าเครื่องคอมพิวเตอร์ได้หลายทางครับ

หมายเหตุ สำหรับท่านที่ใช้งานในองค์กรที่มีเครื่องพิมพ์รุ่นเก่าที่รองรับเฉพาะโปรโตคอล SMBv1 ก่อนปิดโปรโตคอลนี้ควรสอบถามจากแผนกไอทีว่าสามารถปิดการใช้งานเจ้าโปรโตคอล SMBv1 นี้ได้หรือไม่?

แหล่งข้อมูล – microsoft.com